Amazon.fr - Sécurité et espionnage informatique. Guide technique de prévention: Connaissance de la menace APT (Advanced Persistent Threat) et du cyber espionnage. - Pernet, Cédric - Livres

Sécurité et espionnage informatique. Guide technique de prévention, Cédric Pernet - les Prix d'Occasion ou Neuf

Amazon.fr - Sécurité et espionnage informatique. Guide technique de prévention: Connaissance de la menace APT (Advanced Persistent Threat) et du cyber espionnage. - Pernet, Cédric - Livres

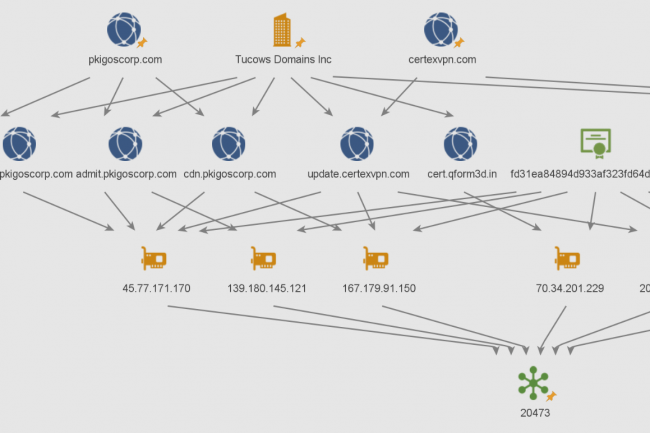

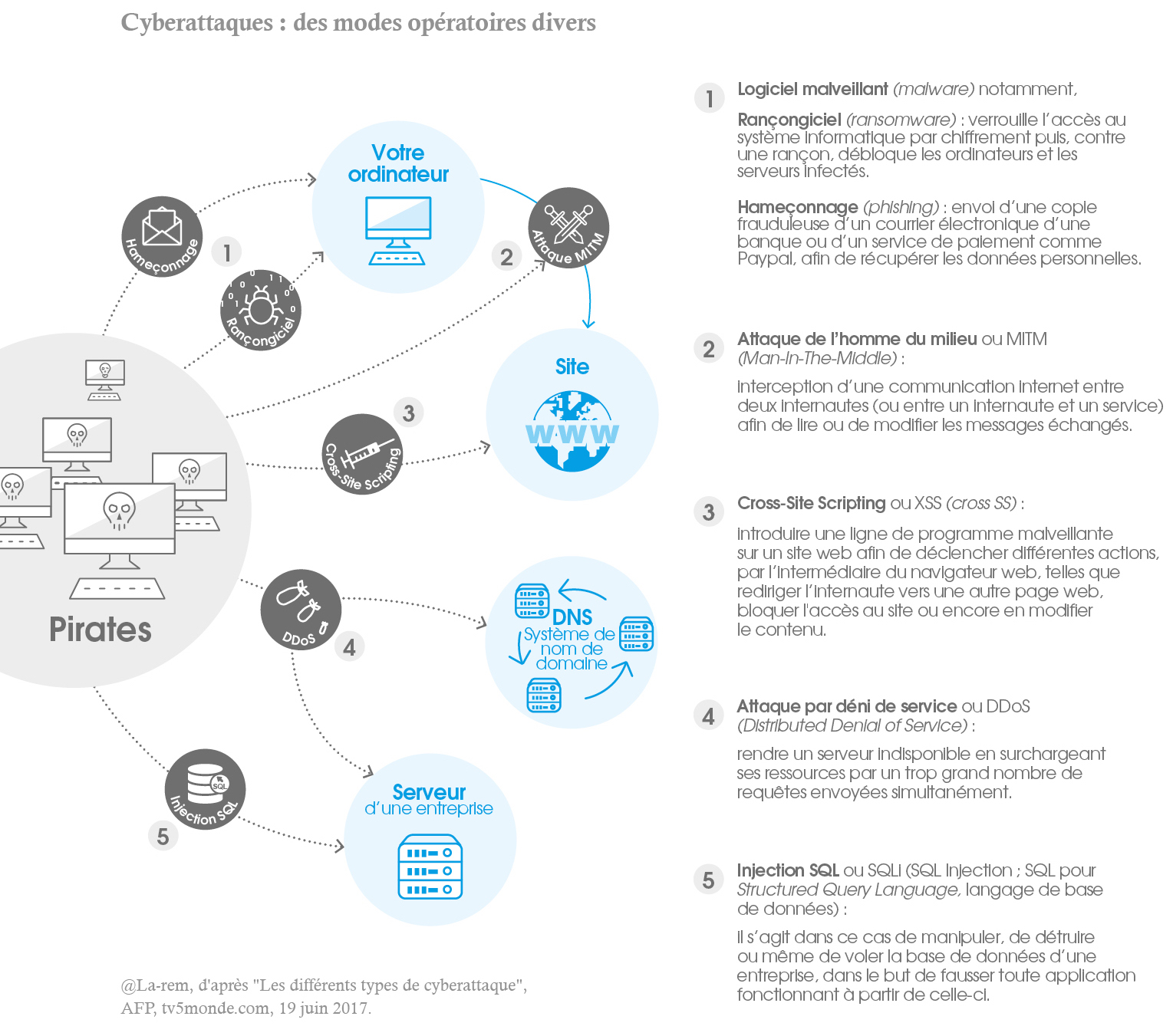

Cybersécurité : le guide pour protéger votre vie privée contre les pirates, les espions et le gouvernement - ZDNet

Securite et espionnage informatique. guide technique de prevention - connaissance de la menace apt ( (Pernet Cedric)

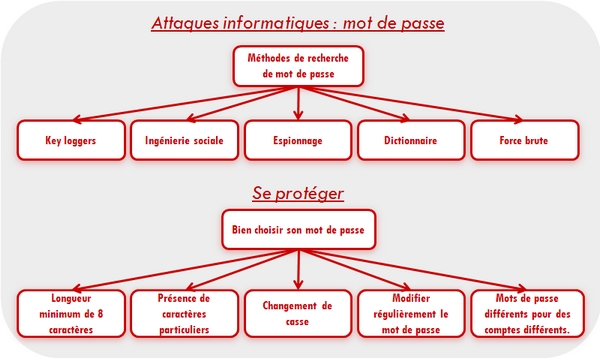

Espionnage informatique en entreprise : comment se protéger ? - NowTeam, Spécialiste de l'infogérance et maintenance informatique

Les Espions. Techniques, profils, légendes » : comment les services français tiennent leur rang dans les guerres de l'ombre